Windows 10 ドライブ 暗号化

仕事でも私用でもUSB メモリなどを暗号化してデータを守りたい時ありますよね?

そんな時は BitLocker と言う Windows 標準アプリケーションを使うことで簡単に暗号化ができます。

ただ、フォルダー単位で暗号化ができないのでディスク全体で暗号化することになります。

ですので、既にデータがたくさん入っている大容量のドライブを暗号化する場合は時間が掛かります。

もちろんBitLocker以外にも有料の暗号化ソフトがありますので、そちらを利用してももちろん良いのですが、標準で付いてくるBitLockerは無料で使えるのでとても便利です。

ただし、Windows 標準アプリケーションと言っても、全てのWindows バージョンで使えるわけではありません。

Windows XPやWindows Vista は読み込むことしかできません。

対象 Windows バージョンは以下のようになっています。使用しているPCのOSを確認してください。

BitLocker 使用可能対象OS

|

|

機能 |

対象OS |

|

フル機能 |

○ ドライブの暗号化/暗号化解除 |

・Windows 7 Ultimate/Enterprise |

|

読み書き |

× ドライブの暗号化/暗号化解除 |

・Windows 7 Home Basic/Home Premium/Professional |

|

読み込み |

× ドライブの暗号化/暗号化解除 |

・Windows XP |

上の図では、Windows 7もwindows 10 もあたかも同じ機能が使えるように書いてしまいましたが、実際は異なります。

例えば、Windows 8 以降はHDD全体に暗号化を行うだけでなく、使用している領域のみ暗号化をかけられるようになりましたので、まっさらなドライブの場合は暗号化にかかる時間が短縮されます。

それほど大きな違いはないのですが、大まかには以下のような違いがあります。

|

機能 |

Windows 7 |

Windows 10・8 と Windows Server 2012・2016 |

|

BitLocker PIN またはパスワードのリセット |

オペレーティング システム ドライブの BitLocker PIN をリセットしたり、固定/リムーバブル データ ドライブのパスワードをリセットしたりするには管理者特権が必要です。 |

オペレーティング システム ドライブ、固定データ ドライブ、リムーバブル データ ドライブの BitLocker PIN とパスワードは、標準ユーザーがリセットできます。 |

|

ディスク暗号化 |

BitLocker を有効にすると、ディスク全体が暗号化されます。 |

BitLocker を有効にするときに、ディスク全体を暗号化するか、ディスク上の使用領域のみを暗号化するかを選択できます。 ディスクは、その領域が実際に使われるときに暗号化されます。 |

|

ハードウェア暗号化ドライブのサポート |

BitLocker ではネイティブ サポートされません。 |

BitLocker では、製造元で事前に暗号化されている Windows ロゴ付きのハード ドライブをサポートできます。 |

|

ネットワーク ベースのキーを使ってロックを解除する 2 要素認証 |

使用できません。 2 要素認証を行うには、コンピューターのある場所に実際にいる必要があります。 |

新しいタイプのキー保護機能により、信頼された有線ネットワーク上でコンピューターを再起動する場合に特殊なネットワーク キーを使用してロックを解除し、PIN の入力プロンプトをスキップすることができます。 このため、PIN を使用して保護されているコンピューターを労働時間外にリモート メンテナンスすることが可能になり、コンピューターの場所に実際にいなくても 2 要素認証が行われ、しかも、信頼されたネットワークにコンピューターが接続されていない場合はユーザー認証を必須とすることができます。 |

|

クラスターの保護 |

使用できません。 |

Windows Server 2012 には、Kerberos キー配布センター サービスを有効にした Windows Server 2012 ドメイン コント ローラーによって確立されたドメインで実行されている、Windows クラスター共有ボリュームと Windows フェールオーバー クラスターに対する BitLocker サポートが含まれています。 |

|

BitLocker キー保護機能と Active Directory アカウントとの関連付け |

使用できません。 |

BitLocker キー保護機能は、Active Directory 内のユーザー、グループ、またはコンピューター アカウントに関連付けることができます。 ユーザーが正しい資格情報でサインイン (コンピューターにサインオン) すると、このキー保護機能を使って、BitLocker で保護されたデータ ボリュームのロックを解除できます。 |

Windows 10 Home エディションで使いたい場合は、windows 10 Pro などの上位のエディションで外付けHDDやUSBメモリ等をあらかじめ暗号化してから使うことになります。

ただし、Windows 10 Home エディションのシステムをインストールしたHDDドライブを暗号化してしまうとロック解除ができないので使用できなくなってしまいます。

※最重要、ロック解除をする際はパスワードが必要になりますので、忘れないようにしましょう。

BitLocker 使用可能ハードウェア要件

一応ハードウェア要件も存在しています。

使い方によって必須ではないのですが、システムドライブに暗号化をかける場合は以下の条件が必須になります。

ハード ディスクは、少なくとも次の 2 つ(以上)のドライブにパーティション分割されている必要があります。

- オペレーティング システム、およびそのサポート ファイルが格納されているオペレーティング システム ドライブ (またはブート ドライブ)。 これは、NTFS ファイル システムでフォーマットされている必要があります。

- ファームウェアがシステム ハードウェアを準備した後に、Windows を読み込むために必要なファイルを含むシステム ドライブ。 BitLocker は、このドライブでは有効化されません。 BitLocker が機能するには、システム ドライブが暗号化されていること、オペレーティング システムのドライブとは異なるドライブで構成されていること、および UEFI ベースのファームウェアを使用するコンピューター上に NTFS ファイル システムでフォーマットされていること、または BIOS ファームウェアを使用するコンピューター上に FAT32 ファイル システムでフォーマットされていることが必要です。 システム ドライブのサイズは 350 MB 程度確保することをお勧めします。BitLocker を有効にした後で、約 250 MB の空き領域が必要となります。

上の条件はMicrosoftのアナウンスをそのまま記述しましたので小難しい感じですが、パーティションを分け、NTFS ファイル システムでフォーマットしましょうと言うことです。

また、システムの BIOS (または UEFI ファームウェア) で USB Mass Storage Device Class がサポートされている必要があります。つまり、オペレーティング システムが起動する前に USB フラッシュ ドライブの小さなファイルを読み込む機能が必要です。

ですが、最近のPCならサポートされているので問題ないと思います。

でその他にも必須条件でないのですが、使用しているコンピューターにTrusted Platform Module(TPM・トラステッド プラットフォーム モジュール)が搭載されていれば、尚良しです。

コンピューターに TPM が実装されていない場合、BitLocker を有効にするには、起動キーをリムーバブル デバイス (USB フラッシュ ドライブなど) に保存する必要があります。

他にも細かな条件がありますが、最近のPCならサポートされているので問題ないと思います。

BitLocker を使うには

BitLockerを使うには、対象のドライブを暗号化(BitLockerを有効に)します。

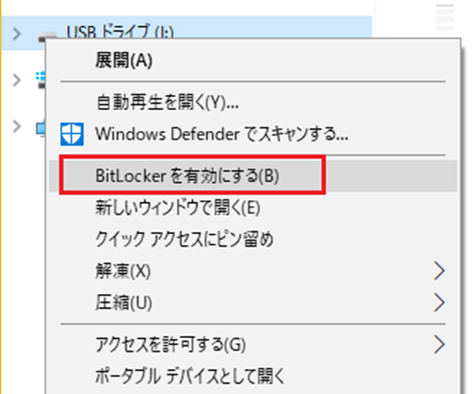

下の場合はI:ドライブに割り当てられUSBフラッシュメモリーを暗号化しようとした例です。

[BitLockerを有効にする]をクリックします。

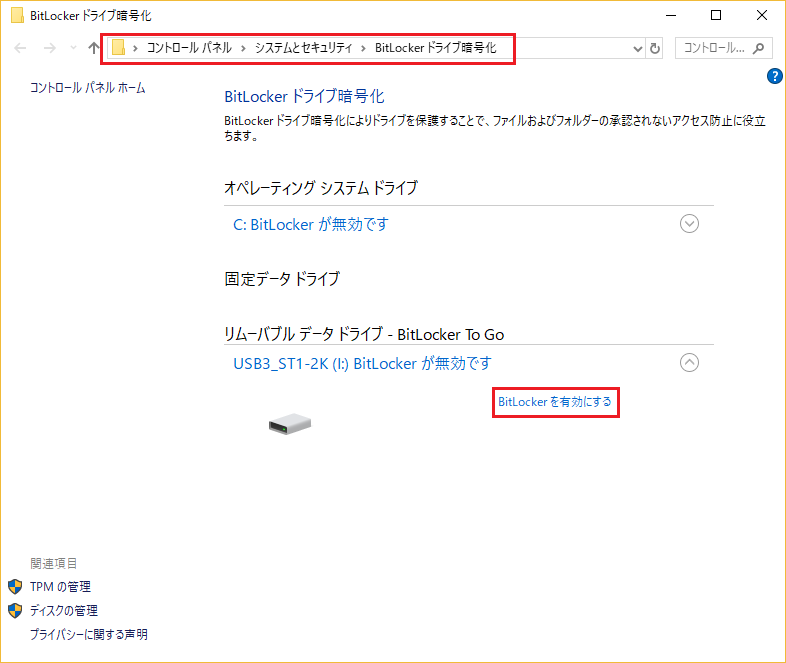

もしくは「コントロールパネル > システムとセキュリティ > BitLocker ドライブ暗号化」とコントロールパネルを操作し、目的のドライブの[BitLockerを有効にする]をクリックします。

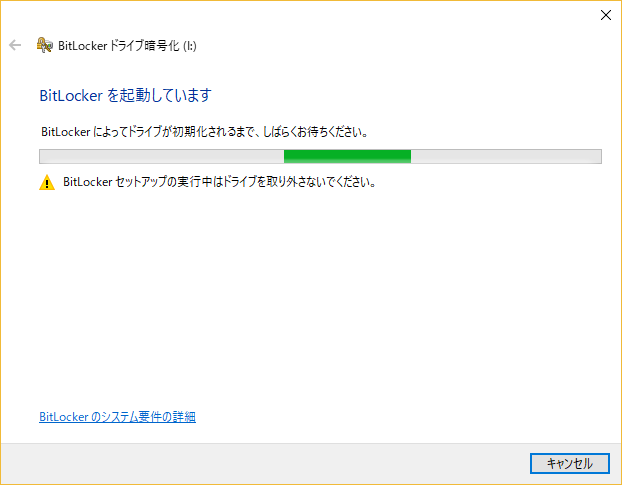

BitLockerを有効にすると、下の画面が表示されます。

「BitLockerによってドライブが初期化されるまで、しばらくお待ちください。」・・・初期化!!

となりますが、これは翻訳がおかしいのか、元々間違っているのかわかりませんが、私の場合一度も再フォーマットのような初期化はされません。

また、ファイルが消えたこともありません。

多分、このドライブをBitLokerが使用できるように準備を行うと言う処理だと思います。

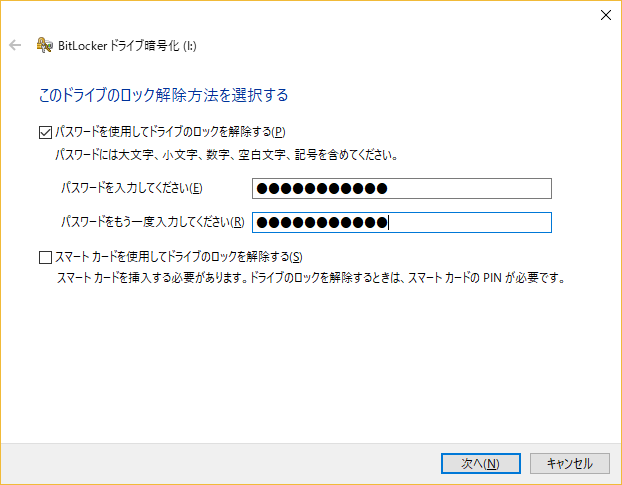

次にこのドライブを解除する方法を指定します。

私は「パスワードを使用してドライブのロックを解除する」しか行ったことがありませんが、環境がそろえば「スマートカードを利用してドライブのロックを解除する」も行ってみたいと思っています。

指示に従って必要事項を入力してください。

パスワードを忘れないようにしてください。

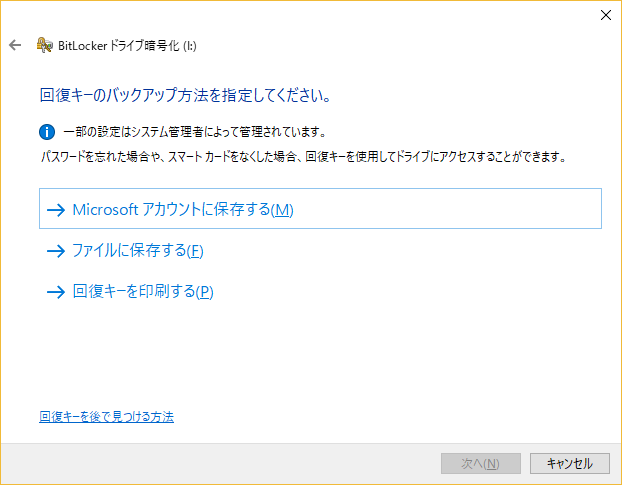

次は回復キーの保存方法を指定します。

回復キーとは説明されている通りで、パスワードを忘れた場合や、スマートカードを無くした場合に回復キーを利用してドライブにアクセスすることになりますので無くさないようにしましょう。

私はいつも「→ファイルに保存する」を使用しています。

ファイル名もわかりやすいものにしたいところですが、管理者以外が一目でわかるファイル名は避けたいところです。

3つのうちいずれかで回復キーを保存しないと、[次へ]ボタンは有効になりません。

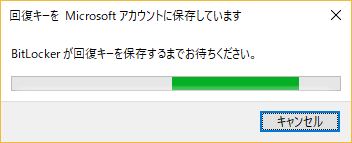

Microsoftアカウントに保存するを選ぶと下の画面が表示され保存されます。

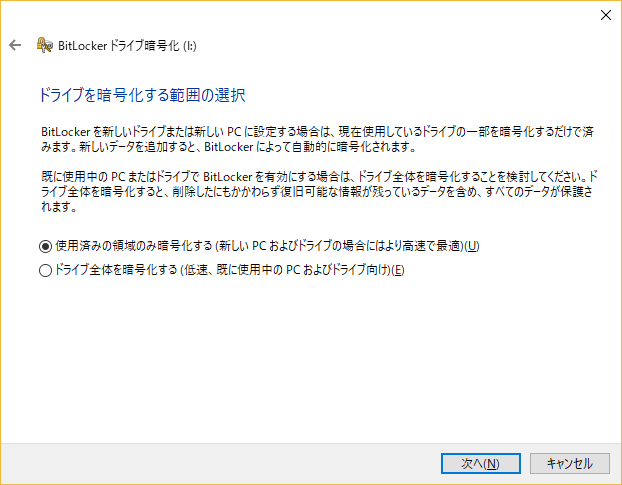

次に暗号化を行うドライブの範囲を指定します。

データがほとんど保存されていない状態なら、「使用済みの領域のみを暗号化する」を選択し、使用中のドライブを暗号化する場合は「ドライブ全体を暗号化する」を選択すると良いと思います。

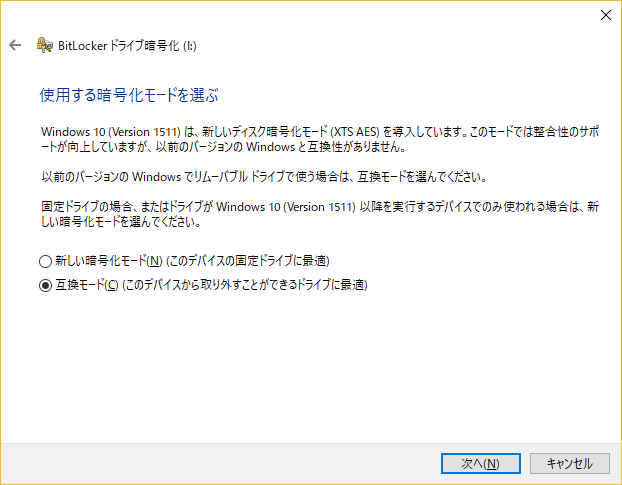

次に使用する暗号化モードを指定します。

windows 10 (Version 1511)以降でのみ使用する場合は「新しい暗号化モード」を選択し、Windows 8 等で使用するなら「互換モード」を選択します。

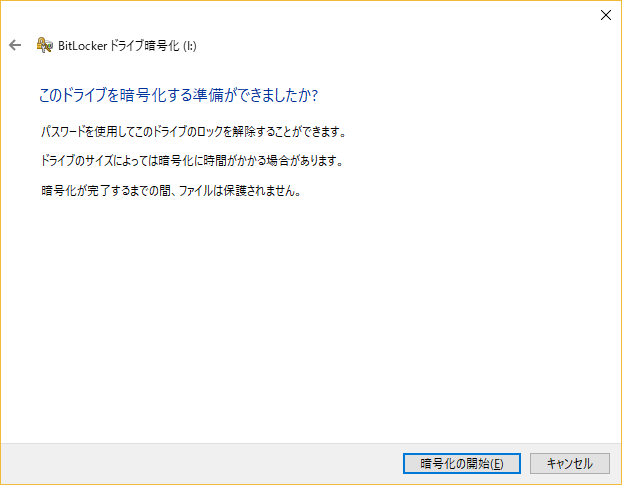

次に暗号化の実行を指示します。

特に注意事項はありませんが、大きな容量のドライブのドライブ全体の暗号化は相応の時間が掛かります。

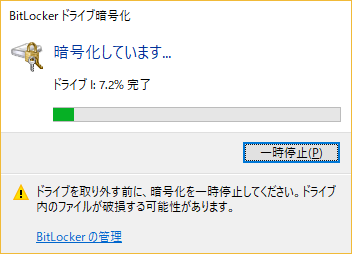

暗号化中は下の画面が表示されます。

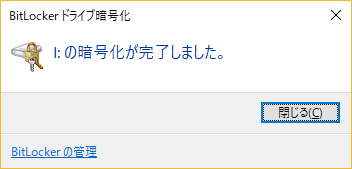

暗号化が完了すると下の画面が表示されます。

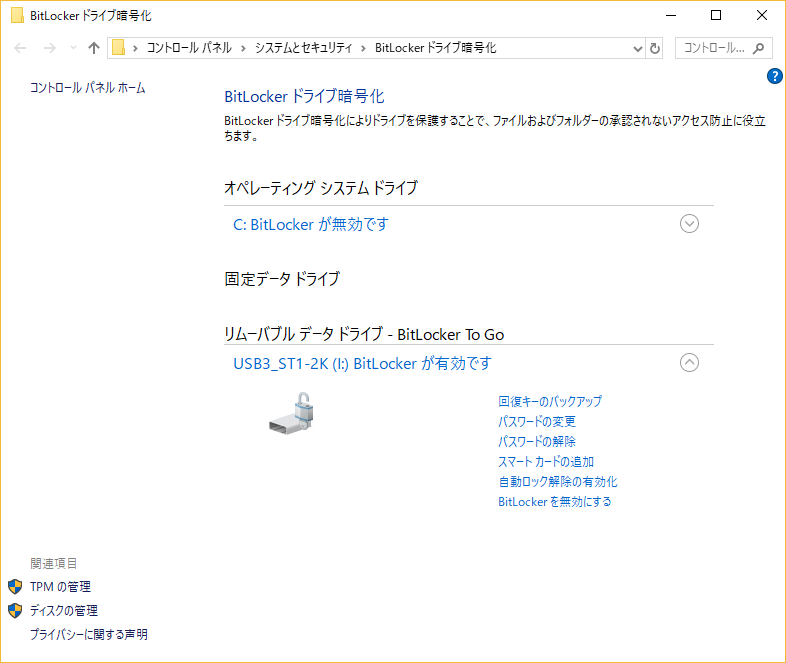

ドライブ暗号化の確認は、「コントロールパネル > システムとセキュリティ > BitLocker ドライブ暗号化」とコントロールパネルを操作することで状況を確認できます。

今回はI:ドライブの暗号化を実施し、BitLokerが有効になっていることを確認できました。

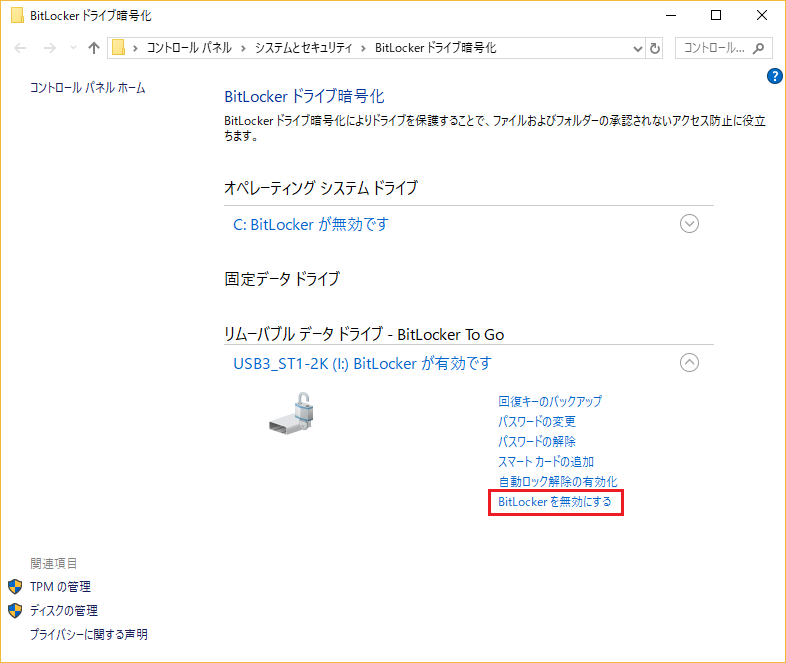

BitLocker を解除するには

BitLockerを解除するには、やはり「コントロールパネル > システムとセキュリティ > BitLocker ドライブ暗号化」とコントロールパネルを操作し、目的のドライブの[BitLockerを無効にする]をクリックします。

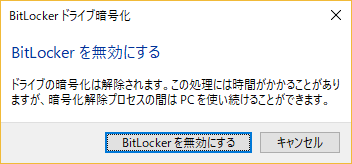

無効化を実行すると下の画面が表示されます。

[BitLockerを無効にする]を再度選択してドライブの暗号化を無効にします。

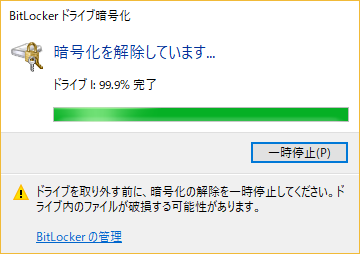

無効化の処理中の表示が行われます。

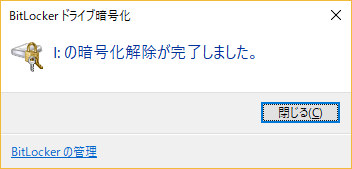

完了すると下の画面が表示されます。

BitLockerが有効なUSBフラッシュメモリーをUSBに挿したとき

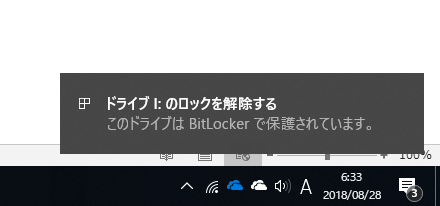

下のようにドライブI:のロックを解除するというメッセージが表示されるのでクリックしてパスワードを入力してロックを解除します。

もし、表示がされなかった場合やクリックを行う前に表示が消えてしまった場合は、エクスプローラで該当ドライブをクリックします。

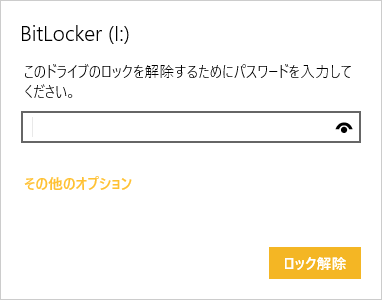

するとパスワード入力画面が表示されます。

以上、「Windows 10 ドライブ 暗号化」の紹介でした。